Nouvelle fonctionnalité : Amazon ECS Service Discovery

Annoncé lors du Re:Invent 2016, Amazon ECS est le service de gestion de conteneurs managé par AWS. On entend par “managé” la possibilité d’utiliser un service clé en main via les appels API simple sans vous préoccuper de l’infrastructure de control plane sous-jacente. Les clusters de conteneurs, eux, restent à votre charge.

En plus d’être un control plane “clé en main”, Amazon ECS a comme avantage de s’intégrer parfaitement avec les best practices et services AWS, tels qu’Amazon CloudFormation pour le déploiement d'infrastructure as code.

En un peu plus d’un an, Amazon ECS gère plus de 100 000 clusters sur des millions d’instances.

Fun fact : Amazon ECS a depuis peu un nouveau logo et un nouveau nom, puisqu'il passe d’ “Amazon EC2 Container Service” à “ Amazon Elastic Container Service”.

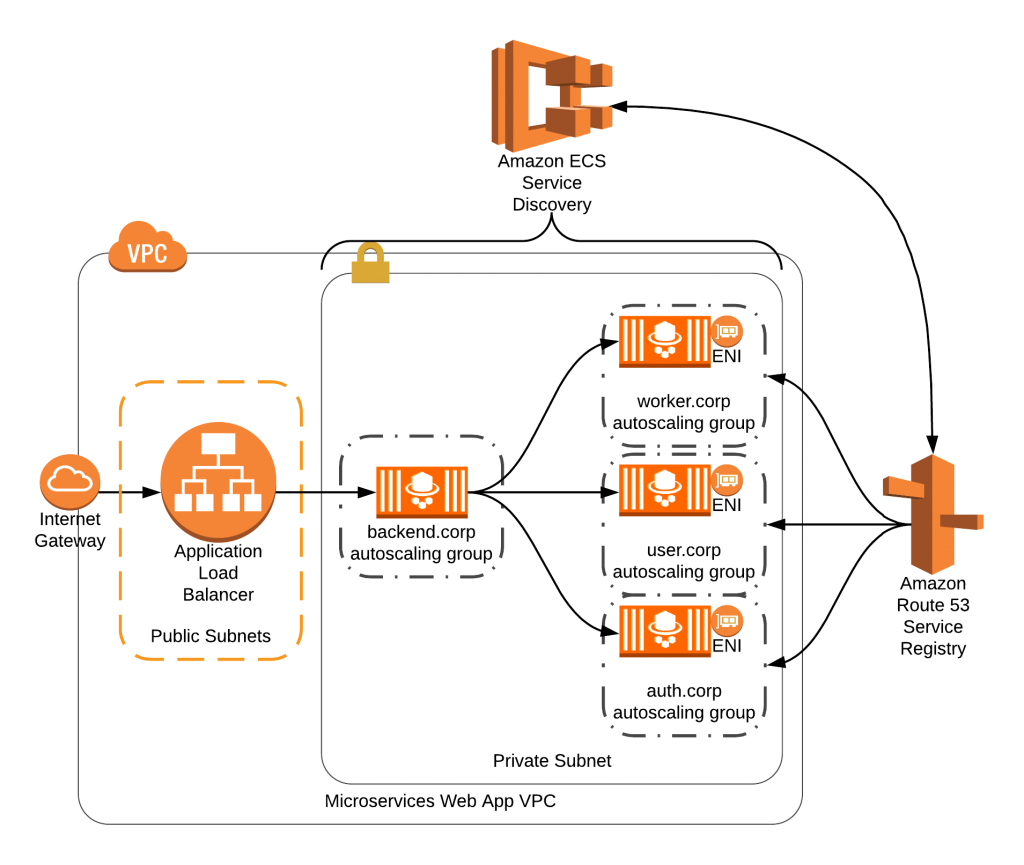

Depuis le 22 mars 2018, AWS ECS propose une nouvelle fonctionnalitée : “Amazon ECS Service Discovery“. Plus besoin d’installer vous même un Service Discovery tiers (dont Consul qui fait l’objet d’articles sur ce blog par exemple) ou de passer par les ELB/ALB : vous pouvez activer la découverte des services pour vos services conteneurisés à l'aide d'une simple sélection dans la console ECS, la CLI AWS ou l'API ECS. Vous trouverez un exemple sur cette page : https://servicediscovery.ranman.com/. Les services sont découverts via Amazon Route 53 Service Registry et l’API Amazon Route 53 Auto Naming.

Attention cependant : ce service ne fonctionne que si vous utilisez le mode réseau awsvpc, compatible avec les conteneurs - et les tasks ECS - depuis novembre 2017. D’autre part, le nombre d’ENI (Elastic Network Interface) est limité par la taille de l’instance. Ainsi, une instance m5.large donne droit à 3 ENI dont celui du host.

A noter enfin qu’Amazon ECS Service Discovery est également disponible dans AWS Fargate version 1.1, sorti le 26 mars 2018.

Plus d’informations sur le blog post officiel (EN).

Prolongez l'accès fédéré à vos ressources AWS avec AWS Security Token Service (STS)

C’est un service assez méconnu, bien que très utile au quotidien : AWS Security Token Service (AWS STS) permet de créer et fournir aux utilisateurs des informations d'identification de sécurité temporaires permettant de contrôler l'accès à vos ressources AWS. Les informations d'identification de sécurité temporaires délivrés via STS ont un fonctionnement presque identique à des clés d'accès IAM, à quelques différences près :

- Les informations d'identification de sécurité temporaires sont à court terme, comme leur nom l'indique. Elles peuvent être configurées pour être valides de quelques minutes à plusieurs heures. Une fois que les informations d'identification arrivent à expiration, AWS ne les reconnaît plus ou n'autorise plus aucun accès aux demandes d'API effectuées avec elles.

- Les informations d'identification de sécurité temporaires ne sont pas stockées avec l'utilisateur, mais sont générées automatiquement et fournies à l'utilisateur sur demande. Lorsque (ou même avant) les informations d'identification de sécurité temporaires arrivent à expiration, l'utilisateur peut en demander de nouvelles, tant qu'il y est autorisé.

Depuis le 28 mars 2018, AWS Security Token Service (STS) vous permet de prolonger l'accès fédéré à vos ressources AWS en augmentant la durée maximale de session CLI/API. Cette dernière peut désormais aller jusqu'à 12 heures pour un rôle IAM à l'aide de la console IAM ou de la CLI.

Plus d’informations sur l’annonce officielle (EN).

Amazon DynamoDB propose des Continuous Backups et des Point-In-Time Recovery (PITR)

Amazon DynamoDB est un service de base de données NoSQL rapide et flexible qui a besoin d'une latence constante de quelques millisecondes, quelle que soit l'échelle. Il s'agit d'une base de données entièrement gérée dans le cloud, qui prend en charge les modèles de stockage de documents et de clé-valeurs.

Amazon DynamoDB améliore ses capacités de sauvegarde et de restauration en ajoutant la restauration à un instant dans le passé (Point-In-Time Recovery, ou PITR). La PITR fournit des sauvegardes en continu de vos données de tables DynamoDB, ce qui protège des écritures et suppressions accidentelles. Avec la PITR, vous n'avez plus à vous soucier de la création, ni la maintenance, ni la programmation de sauvegardes.

Il vous suffit à la place d'activer PITR sur votre table et vous pouvez la restaurer à partir de n'importe quelle sauvegarde à un instant du passé, à partir du moment où vous l'avez activée, en remontant jusqu'à un maximum de 35 jours. Vous activez la PITR en un seul clic depuis AWS Management Console ou un seul appel d'API. Lorsqu'elle est activée, la PITR produit des sauvegardes en continu de votre table DynamoDB jusqu’à ce que vous l’ayez désactivée.

Nouveaux articles sur le blog Osones

On aime bien vous proposer de petits articles sympas sur notre blog, et nous avons/allons clairement augmenter la cadence cette année. Parmi les nouveaux articles récents :

- Un article pour comprendre les groupes de sous réseaux de propres à Amazon RDS et ElastiCache

- Un tuto bien expliqué pas à pas “Kubernetes 101” : Lancez votre premier template k8s

- Un article technique sur la gestion de multiples branches git avec Concourse-CI en EN

- Un retour d’experience technique pour automatiser vos déploiements CodePipeline à intervalles régulières en FR et en anglais

- Un article technique sur la construction d’un pipeline de déploiement continu avec Kubernetes et Concourse-CI, disponible en FR et en anglais

- Une introduction rapide des nouveaux services de conteneurs sur AWS : ECS, EKS, ou Fargate ?

- Retour du FosDem 2018

Bonne lecture !

C'est tout pour cette semaine ! Vous êtes désormais au top de l'actualité sur AWS :)

N'hésitez pas à nous faire vos retours sur notre twitter @Osones, ou à contacter nos Experts si vous avez besoin d'aide !

Découvrez les derniers articles d'alter way